Spis treści:

- Definicje cyberbezpieczeństwa dla właścicieli firm

- Co powinien wiedzieć zarząd o cyberbezpieczeństwie

- CIA Triad – fundament bezpieczeństwa informacji

- Podstawowe technologie bezpieczeństwa IT w firmie

- Kontrola dostępu i zarządzanie dostępem

- Business continuity i reagowanie na incydenty

- Cyberbezpieczeństwo w przedsiębiorstwie od podstaw – krok po kroku

Współczesne przedsiębiorstwa coraz częściej stają się celem cyberataków. Rosnąca liczba incydentów pokazuje, że bezpieczeństwo informacji nie jest już tylko domeną działu IT – to kwestia strategiczna, która dotyczy całej organizacji. Dlatego cyberbezpieczeństwo w przedsiębiorstwie od podstaw powinno być jednym z priorytetów każdego właściciela i zarządu.

Definicje cyberbezpieczeństwa dla właścicieli firm

Cyberbezpieczeństwo to zbiór procesów, technologii i praktyk mających na celu ochronę systemów informatycznych, sieci, danych i użytkowników przed nieuprawnionym dostępem, atakami lub utratą informacji. W ujęciu biznesowym oznacza to zapewnienie ciągłości działania, ochronę reputacji marki i minimalizację ryzyka strat finansowych. Cyrek 4 Cyber

Dla właścicieli firm kluczowe jest zrozumienie, że inwestycje w bezpieczeństwo nie są kosztem – to element zarządzania ryzykiem, porównywalny z polisą ubezpieczeniową. Bez odpowiednich zabezpieczeń, jedno skuteczne włamanie może sparaliżować działalność przedsiębiorstwa na wiele dni.

Co powinien wiedzieć zarząd o cyberbezpieczeństwie

Zarząd firmy odgrywa kluczową rolę w budowie kultury bezpieczeństwa. Co powinien wiedzieć zarząd o cyberbezpieczeństwie? Przede wszystkim, że nie chodzi wyłącznie o technologie, ale o strategię i ludzi. Wdrożenie polityki bezpieczeństwa powinno zaczynać się od świadomości ryzyka – jakie dane są najcenniejsze, gdzie są przechowywane i kto ma do nich dostęp Cyrek 4 Cyber

Zarząd powinien:

- określić poziom akceptowalnego ryzyka,

- zatwierdzić plan reagowania na incydenty,

- zapewnić budżet na szkolenia i technologie bezpieczeństwa,

- egzekwować przestrzeganie zasad w całej organizacji.

Brak zaangażowania najwyższego kierownictwa często prowadzi do sytuacji, w której zabezpieczenia są wdrażane fragmentarycznie, bez spójnej strategii.

CIA Triad – fundament bezpieczeństwa informacji

Podstawą każdego systemu bezpieczeństwa jest tzw. CIA Triad, obejmująca trzy filary:

- Confidentiality (Poufność) – zapewnienie, że dane są dostępne tylko dla uprawnionych użytkowników.

- Integrity (Integralność) – ochrona przed nieautoryzowaną modyfikacją lub uszkodzeniem danych.

- Availability (Dostępność) – gwarancja, że informacje i systemy są dostępne, gdy są potrzebne.

Zrozumienie tych zasad pozwala projektować rozwiązania dopasowane do realnych potrzeb organizacji i budować kulturę bezpieczeństwa opartą na świadomych decyzjach.

Podstawowe technologie bezpieczeństwa IT w firmie

Technologia jest narzędziem, które wspiera realizację zasad CIA. Do najważniejszych podstawowych technologii bezpieczeństwa IT w firmie Cyrek 4 Cyber należą:

- Zapory sieciowe (firewalle) – kontrolują ruch między siecią wewnętrzną a Internetem.

- Systemy antywirusowe i antymalware – chronią przed złośliwym oprogramowaniem.

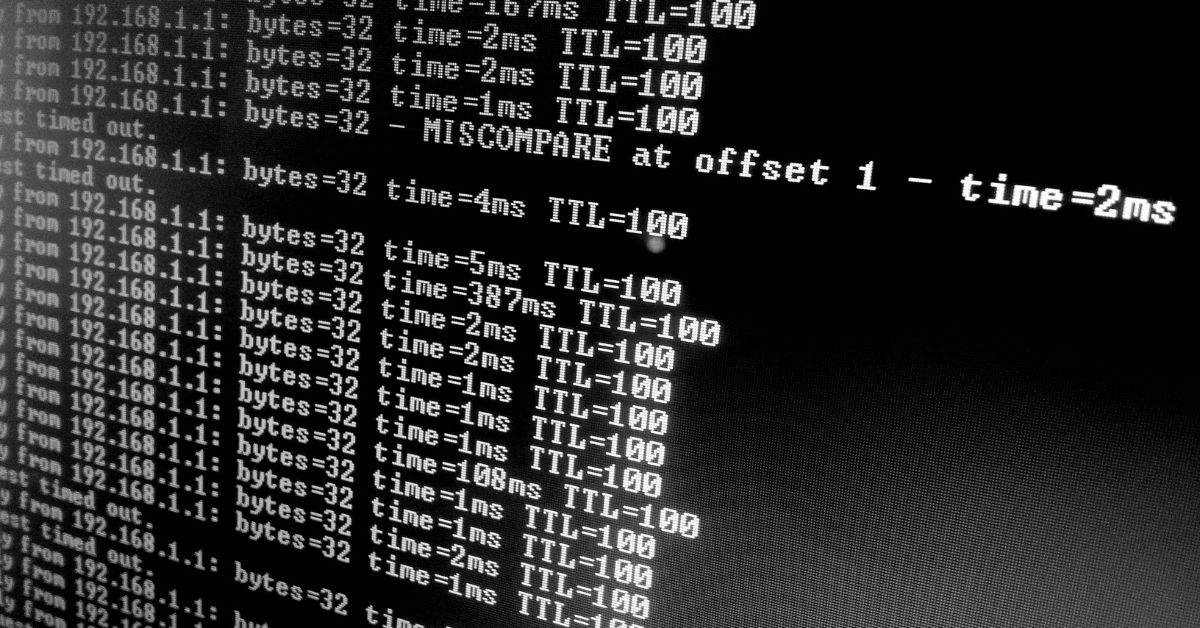

- Systemy wykrywania i zapobiegania włamaniom (IDS/IPS) – monitorują aktywność sieciową i reagują na anomalie.

- Szyfrowanie danych – zabezpiecza poufne informacje w spoczynku i w transmisji.

- Kopie zapasowe i systemy disaster recovery – umożliwiają szybkie przywrócenie danych po awarii lub ataku.

Każda z tych technologii powinna być dopasowana do specyfiki przedsiębiorstwa – jego skali, rodzaju przetwarzanych danych i procesów biznesowych.

Kontrola dostępu i zarządzanie dostępem

Jednym z kluczowych elementów ochrony informacji jest kontrola dostępu i właściwe zarządzanie dostępem. Obejmuje to definiowanie, kto może korzystać z danych i w jakim zakresie.

Podstawowe zasady to:

- stosowanie zasady najmniejszych uprawnień (każdy pracownik ma dostęp tylko do tego, co niezbędne),

- wdrażanie uwierzytelniania wieloskładnikowego (MFA),

- regularne przeglądy i aktualizacje uprawnień,

- natychmiastowe blokowanie kont po odejściu pracownika.

Skuteczne zarządzanie dostępem ogranicza ryzyko wewnętrznych nadużyć oraz przejęcia kont przez cyberprzestępców.

Business continuity i reagowanie na incydenty

Nawet najlepiej zabezpieczony system może paść ofiarą ataku. Dlatego tak ważne jest business continuity, czyli zapewnienie ciągłości działania firmy. Plan ten określa, jak organizacja ma reagować w przypadku cyberataku, awarii lub katastrofy.

Kluczowe elementy planu to:

- szybkie przywracanie danych z kopii zapasowych,

- alternatywne kanały komunikacji,

- jasno określone role i odpowiedzialności zespołu kryzysowego.

Regularne testowanie planów reagowania pozwala zminimalizować straty i skrócić czas przestoju.

Cyberbezpieczeństwo w przedsiębiorstwie od podstaw – krok po kroku

Budowanie bezpieczeństwa w firmie można rozpocząć od kilku prostych kroków:

- Audyt bezpieczeństwa – identyfikacja zasobów i luk.

- Opracowanie polityki bezpieczeństwa – zestaw zasad i procedur dla pracowników.

- Szkolenia i budowanie świadomości – bo najczęstszą przyczyną incydentów jest błąd ludzki.

- Wdrożenie technologii ochronnych – dopasowanych do skali działalności.

- Monitorowanie i doskonalenie – bezpieczeństwo to proces, nie jednorazowe działanie.

Cyberbezpieczeństwo nie jest wyłącznie kwestią technologiczną – to strategiczny element zarządzania firmą. Zrozumienie zasad CIA Triad, wdrożenie skutecznej kontroli dostępu oraz dbałość o business continuity pozwalają stworzyć odporną na zagrożenia organizację.

Dla współczesnych przedsiębiorstw bezpieczeństwo cyfrowe to nie wybór, lecz warunek przetrwania i rozwoju.

Dowiedz się więcej o tym, jak stworzyć kompletną kampanię awarenessową na Cyrek 4 Cyber

Chcesz poznać

szczegółową ofertę?

Skontaktuj się z nami!

NAJNOWSZE POSTY NA BLOGU