Ataki cyberprzestępców stają się coraz bardziej wyrafinowane, a niewłaściwe nawyki użytkowników prowadzą do poważnych konsekwencji. Zrozumienie zasad cyberbezpieczeństwa i ich konsekwentne stosowanie buduje fundament, na którym opiera się ochrona prywatnych danych oraz stabilność pracy w internecie.

Spis treści:

- Jakie są podstawowe zasady cyberbezpieczeństwa?

- Jak chronić się przed złośliwym oprogramowaniem?

- Jak zadbać o prywatność w mediach społecznościowych?

- Jak reagować na zagrożenia w sieci?

Jakie są podstawowe zasady cyberbezpieczeństwa?

Świadomość ryzyka w internecie i stosowanie prostych reguł tworzy barierę, która zatrzymuje większość zagrożeń. Cyberprzestępcy szukają najsłabszego ogniwa, dlatego każdy użytkownik musi znać podstawowe zasady i wcielać je w życie. To nie wymaga skomplikowanych działań, lecz systematyczności i odpowiednich nawyków.

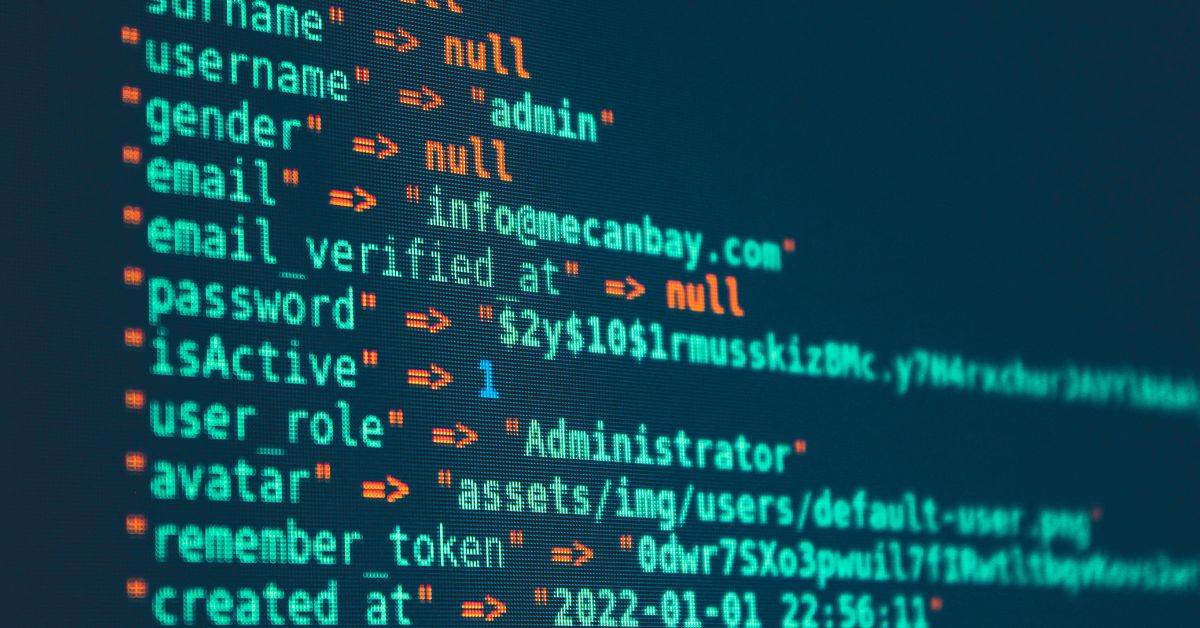

Silne hasła

Hasła stanowią pierwszą linię obrony w bankowości elektronicznej, mediach społecznościowych oraz usługach online. Proste kombinacje cyfr i liter prowadzą do łatwego odgadnięcia, a to naraża na przejęcie konta. Skuteczna ochrona wymaga stworzenia hasła, które łączy małe i wielkie litery, cyfry oraz co najmniej jeden znak specjalny. Używanie jednego hasła do wielu systemów generuje poważne ryzyko, dlatego każdy dostęp powinien mieć unikalną kombinację. Bezpieczna praktyka to również regularna zmiana haseł i sprawdzenie, czy konto nie pojawiło się w publicznych bazach wycieków. Wiele aplikacji ułatwia tworzenie i przechowywanie skomplikowanych haseł, co redukuje problem zapamiętywania. Silne hasło zwiększa odporność systemu logowania i znacząco utrudnia przejęcie poufnych danych.

Aktualne oprogramowanie

System operacyjny, przeglądarki i aplikacje wymagają regularnych aktualizacji, ponieważ producent usuwa luki, które cyberprzestępcy wykorzystują do infekowania komputerów. Zaniedbanie tej czynności prowadzi do sytuacji, w której nawet programem antywirusowym nie zatrzymasz złośliwego oprogramowania. Sprawne zarządzanie aktualizacjami nie ogranicza się tylko do komputerów, ale obejmuje również smartfony i tablety. Każde urządzenie podłączone do sieci stanowi potencjalny cel ataku, a opóźnione łatki bezpieczeństwa otwierają drzwi dla nieautoryzowanego dostępu. Automatyczne mechanizmy aktualizacji warto włączyć i kontrolować, czy system faktycznie pobiera najnowsze wersje. Aktualne oprogramowanie antywirusowe stanowi dodatkową warstwę ochrony, która reaguje na bieżące zagrożenia. Regularność w tej dziedzinie chroni prywatność i ogranicza ryzyko stania się ofiarą cyberataku.

Ochrona w sieci publicznej

Publiczne sieci wi fi ułatwiają dostęp do internetu, ale stwarzają ogromne zagrożenie. Brak szyfrowania oznacza, że każda transmisja, w tym dane logowania czy wiadomości, trafia w zasięg osób trzecich. Cyberprzestępcy w takich warunkach przechwytują sesje, podszywają się pod strony internetowe i instalują złośliwe oprogramowanie. Odpowiednia praktyka to unikanie logowania do bankowości elektronicznej lub usług zawierających poufne dane podczas korzystania z publicznej sieci. Warto sięgnąć po bezpieczne rozwiązania, m.in. sieci VPN, które szyfrują całą komunikację. Użytkownik zyskuje wówczas prywatność i ochronę przed podsłuchem. Nawet krótkie sprawdzenie konta w kawiarni lub na lotnisku kończy się poważnym ryzykiem, gdy brak odpowiednich zabezpieczeń. Dlatego publiczne wi fi wymaga szczególnej ostrożności i dodatkowych narzędzi ochronnych.

Jak chronić się przed złośliwym oprogramowaniem?

Złośliwe oprogramowanie rozwija się w szybkim tempie i przybiera różne formy, od wirusów po ransomware. Skuteczna ochrona wymaga zestawu działań, które utrudniają infekcję i minimalizują skutki ataku. Każdy użytkownik internetu musi świadomie unikać ryzykownych sytuacji i dbać o odpowiednie zabezpieczenia.

Program antywirusowy

Używaj aktualnego oprogramowania antywirusowego, które działa w tle i monitoruje aktywność systemu. Taki program nie tylko wykrywa zagrożenia, ale także blokuje próby otwierania zainfekowanych plików i stron. Skuteczny pakiet ochronny obejmuje zaporę sieciową oraz moduł do sprawdzania załączników w wiadomościach e mail. Należy wybierać rozwiązania od renomowanych dostawców, którzy regularnie aktualizują bazy wirusów i reagują na najnowsze zagrożenia. Samo zainstalowanie programu nie wystarczy, ponieważ wymaga on aktywnej konfiguracji i kontrolowania komunikatów. Program antywirusowy, połączony z odpowiednimi aktualizacjami systemu, tworzy barierę chroniącą komputer przed przejęciem i utratą danych. Brak ochrony antywirusowej w dzisiejszych czasach oznacza realne narażenie na poważne konsekwencje.

Nieznani nadawcy

Wiadomości od nieznanych nadawców kryją w sobie ogromne ryzyko. Cyberprzestępcy przygotowują treści, które zachęcają do otwierania załączników lub klikania w podejrzane linki. Takie działania prowadzą do instalacji złośliwego oprogramowania lub przejęcia poufnych danych. Zasady cyberbezpieczeństwa wymagają uważnego sprawdzania nadawcy i analizowania treści wiadomości. Często błędy językowe, nietypowe prośby czy presja czasu stanowią jasny sygnał ostrzegawczy. Kliknięcie w niezweryfikowany link uruchamia proces, który trudno zatrzymać, dlatego najlepszym rozwiązaniem pozostaje ignorowanie i usuwanie podejrzanych e maili. W razie wątpliwości warto zweryfikować wiadomość u źródła, np. dzwoniąc bezpośrednio do instytucji. Ochrona przed oszustwem wymaga konsekwentnej czujności i odmowy otwierania treści pochodzących z niezaufanych źródeł.

Niezaufane źródła

Pobieranie oprogramowania z niezaufanych źródeł stanowi jedno z najczęstszych zagrożeń. Darmowe wersje popularnych aplikacji często zawierają ukryte komponenty, które infekują komputer i przejmują kontrolę nad systemem. Instalacja programu z nielegalnej strony internetowej otwiera drogę dla trojanów i innych form złośliwego oprogramowania. Użytkownicy powinni korzystać wyłącznie z oficjalnych sklepów i stron producentów, gdzie pliki podlegają weryfikacji. Każdy plik przed uruchomieniem wymaga sprawdzenia przez program antywirusowy, co znacząco zmniejsza ryzyko. Nawet pozornie niewinna aplikacja przyniesiona z forum prowadzi do utraty poufnych danych lub blokady komputera. Pobieranie z niepewnych źródeł kończy się często kosztowną naprawą i zagrożeniem prywatności.

Jak zadbać o prywatność w mediach społecznościowych?

Portale społecznościowe stały się centrum komunikacji i wymiany informacji. Publikowanie treści bez namysłu prowadzi jednak do poważnych konsekwencji. Prywatność w mediach społecznościowych wymaga świadomych działań i stosowania podstawowych zasad cyberbezpieczeństwa.

Ustawienia prywatności

Każda platforma społecznościowa udostępnia rozbudowane opcje prywatności. Użytkownicy często pozostawiają je w ustawieniach domyślnych, co naraża ich na niekontrolowane rozpowszechnianie danych. Warto dokładnie sprawdzić, kto widzi zdjęcia, posty czy dane kontaktowe. Ograniczenie widoczności do wąskiej grupy znajomych zmniejsza ryzyko wykorzystania informacji przez osoby trzecie. Regularne przeglądanie ustawień i dostosowywanie ich do aktualnych potrzeb chroni przed publikowaniem nadmiaru danych. Transparentne profile stają się łatwym celem dla cyberprzestępców, którzy zbierają informacje do przeprowadzenia ataku.

Publikowanie treści

Publikowanie zdjęć z podróży, danych osobowych czy lokalizacji buduje atrakcyjny materiał dla osób o złych intencjach. Udostępnienie informacji o nieobecności w domu zwiększa ryzyko włamania, a opublikowane dokumenty narażają na kradzież tożsamości. Rozsądne korzystanie z mediów społecznościowych wymaga umiaru i świadomości, że każda treść zostaje w internecie na długo. Zasady cyberbezpieczeństwa podpowiadają, by zastanowić się dwa razy przed każdym udostępnieniem. Czasem jedno zdjęcie lub komentarz dostarcza więcej danych, niż wydaje się na pierwszy rzut oka. Dlatego ochrona prywatności w portalach społecznościowych opiera się na ograniczeniu i kontroli publikowanych treści.

Nieznajomi w sieci

Przyjmowanie zaproszeń od obcych osób w portalach społecznościowych stwarza ryzyko, którego wielu użytkowników nie docenia. Cyberprzestępcy tworzą fałszywe profile, podszywają się pod znajomych lub instytucje i zbierają dane. Kontakt z taką osobą kończy się często próbą wyłudzenia pieniędzy, przejęcia konta albo rozprzestrzeniania złośliwego oprogramowania. Bezpieczna praktyka polega na akceptowaniu tylko tych osób, które są znane i zaufane w realnym życiu. Podejrzane profile, brak wspólnych znajomych lub nieadekwatne treści stanowią sygnał ostrzegawczy. Zignorowanie tego zagrożenia czyni z użytkownika łatwy cel, dlatego selektywne podejście do zaproszeń pozostaje niezbędne.

Jak reagować na zagrożenia w sieci?

Nawet najlepiej przygotowany użytkownik spotka sytuacje, które wymagają szybkiej reakcji. Cyberbezpieczeństwo nie kończy się na prewencji, ale obejmuje także właściwe zachowanie w chwili ataku. Każdy krok musi zmniejszać skutki incydentu i ograniczać dostęp intruza do systemów.

Szybka reakcja

Zauważone nietypowe komunikaty, nagłe spowolnienie systemu lub nieautoryzowane logowania wymagają natychmiastowych działań. Pierwszym krokiem pozostaje odłączenie komputera od sieci, aby przerwać transmisję danych. Kolejnym elementem jest uruchomienie programu antywirusowego i pełne skanowanie systemu. Warto również sprawdzić inne urządzenia, które łączą się z tą samą siecią. Każda minuta zwłoki zwiększa ryzyko przejęcia poufnych informacji, dlatego szybkość ma kluczowe znaczenie. Szybka reakcja często decyduje o tym, czy atak zakończy się stratą danych, czy skutecznym powstrzymaniem intruza.

Zgłaszanie incydentów

Każdy poważny incydent wymaga zgłoszenia do odpowiednich instytucji lub działu IT w firmie. W przypadku bankowości elektronicznej konieczny staje się kontakt z bankiem i zablokowanie dostępu do usług. W instytucjach publicznych działają specjalne zespoły reagowania na incydenty, które wspierają ofiary cyberataków. Zgłoszenie pozwala ograniczyć straty i ostrzec innych użytkowników o podobnym zagrożeniu. Trzymanie problemu w tajemnicy sprzyja cyberprzestępcom, dlatego otwarte działanie leży w interesie wszystkich. Każdy przypadek powinien znaleźć odzwierciedlenie w raportach bezpieczeństwa, które budują wiedzę i doświadczenie.

Odbudowa systemu

Po ataku należy przywrócić system do pełnej sprawności i zadbać o odpowiednie zabezpieczenia na przyszłość. Najprostszym rozwiązaniem okazuje się odtworzenie kopii zapasowej, która pozwala odzyskać dane bez płacenia okupu cyberprzestępcom. Regularne tworzenie backupów zmniejsza skutki nawet najbardziej zaawansowanego ataku ransomware. Kolejnym krokiem jest analiza przyczyn i wprowadzenie poprawek do polityki bezpieczeństwa. Trzeba sprawdzić, które elementy zawiodły i jak je wzmocnić. Odbudowa systemu nie kończy się na technicznym przywróceniu danych, ale wymaga zmiany podejścia i podniesienia poziomu ochrony.

Podstawowe zasady cyberbezpieczeństwa nie gwarantują stuprocentowej ochrony, ale znacząco zmniejszają ryzyko stania się ofiarą. Świadome zachowanie w internecie, aktualne oprogramowanie i szybka reakcja w chwili zagrożenia budują fundament bezpieczeństwa. Systematyczne stosowanie tych reguł chroni prywatność i pozwala spokojnie korzystać z cyfrowych usług.

Chcesz poznać

szczegółową ofertę?

Skontaktuj się z nami!

NAJNOWSZE POSTY NA BLOGU